通过web界面登陆设备

通过管理口配置管理IP, 在浏览器中输入https://[IP], 进行访问.

默认的账号为admin, 密码为admin.

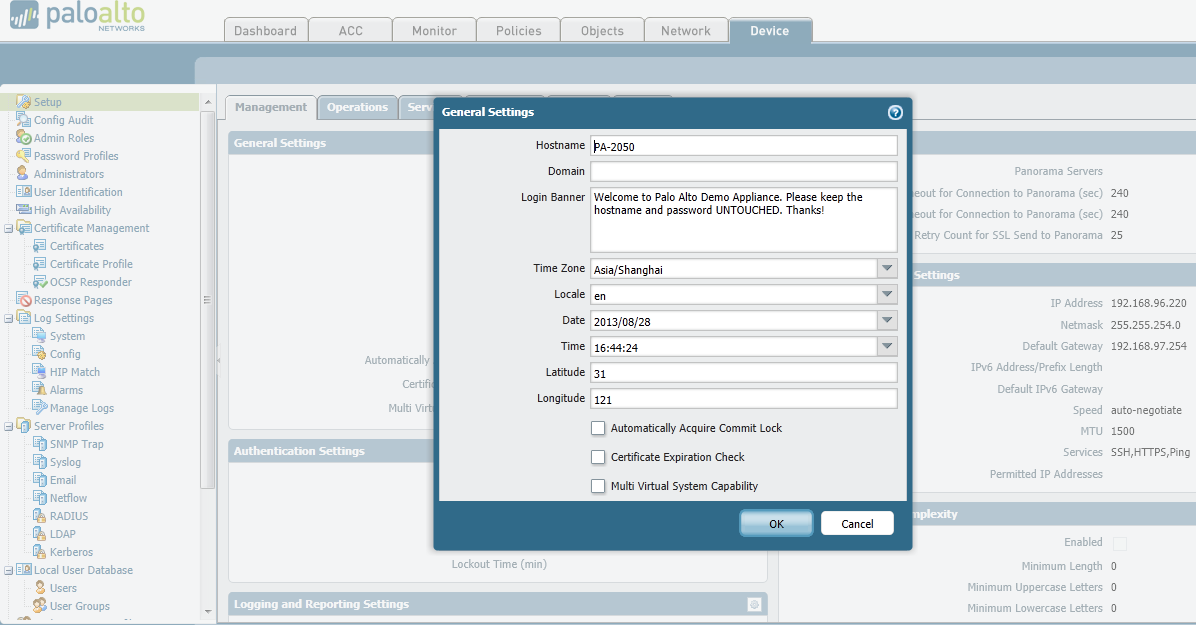

配置基本信息

Device->Setup->Management->General Setting

配置完成后, 点击commit方可生效

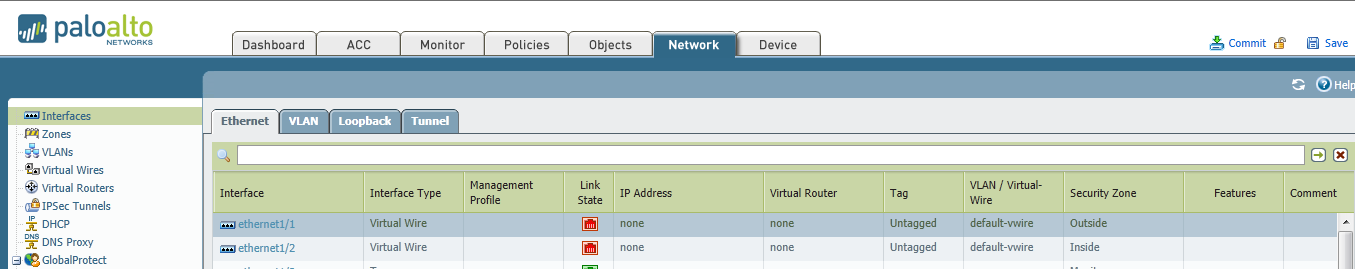

配置网络信息

Network->Interface->Ethernet

需要建立两个Zone(Intranet和Outside), 并且分别分配一个物理接口.如果需要开启User-id功能,则在Zone配置界面勾选Enable User identification. 点击物理接口, 配置属性为L3, 配置IP地址和掩码. 然后在接口上调用新建的Zone.

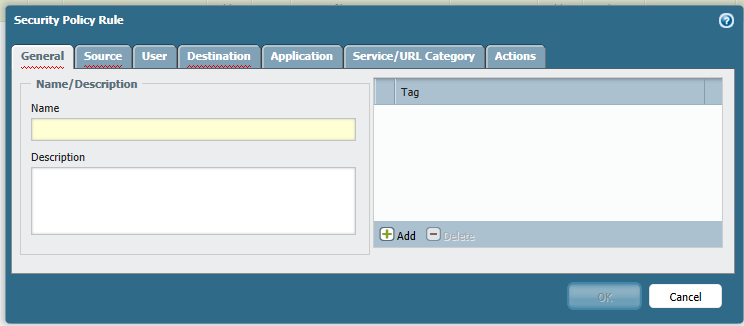

安全策略配置

- Policy->Add-General

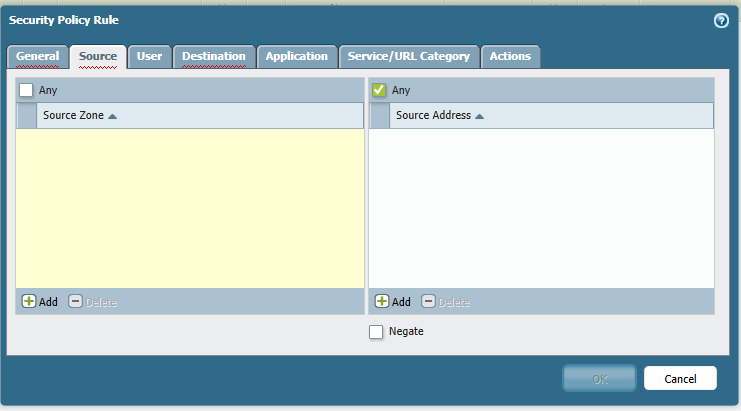

- Source

选择Source Zone以及Source IP, 可以有多种组合按需求配置

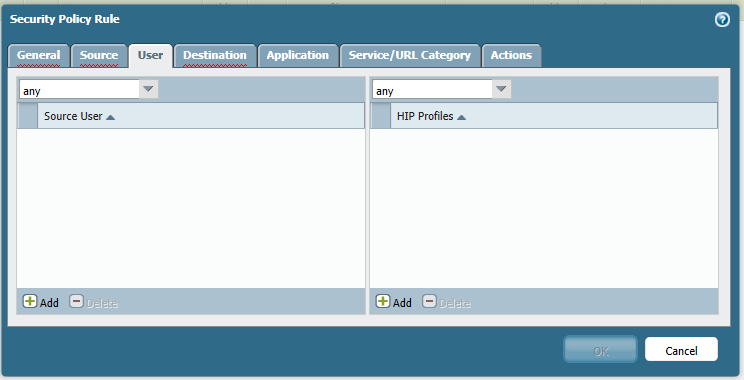

- User

PA可以和LADP或者AD集成, 使用域用户的时候需要配置. 如果不需要配置的话, 选择any即可

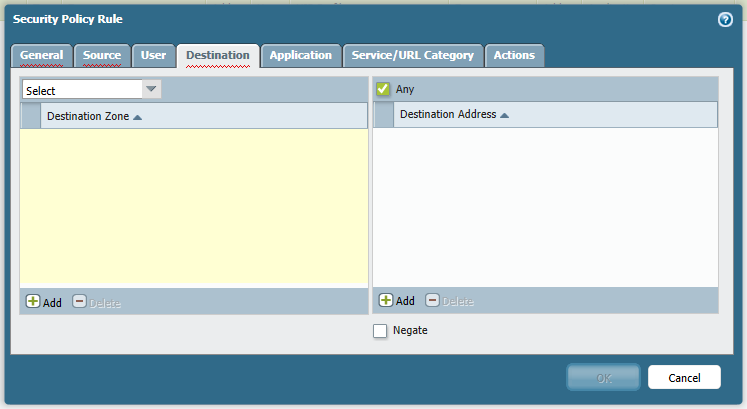

- Destination

和Source一样选择相应的Dest Zone和Dest IP

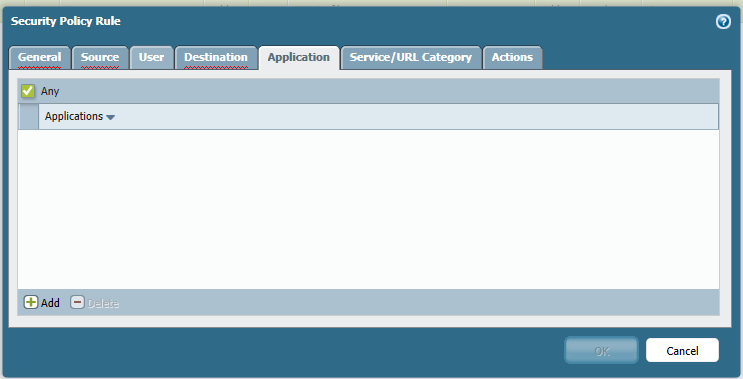

- Application

默认放行所有, 所用于所有application. 主要分三种application:

- Object->Applications, 包含所有PA能识别的application, 也可以自定义自己的application.

- Object->Application Group, 一个group里面可以包含多个application, 一个策略可以有多个application group

- Object->Application Filter, 这是一个动态组, 可以自动加入这个策略组.

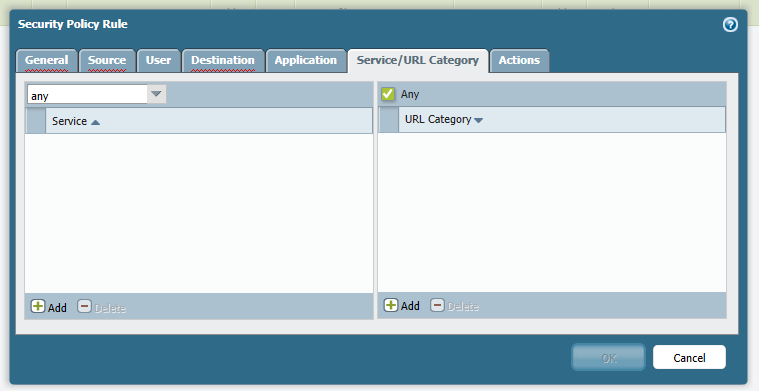

- Service&URL

Service就是传统防火墙中对TCP/UDP端口的控制, URL可以控制用户是否可以访问指定的URL.

- Object->Security Profile->URL Filtering可以查看PA定义的全球的URL分类, 可以直接选择

- Object->Custom URL可以自定义URL, 作用于本条策略

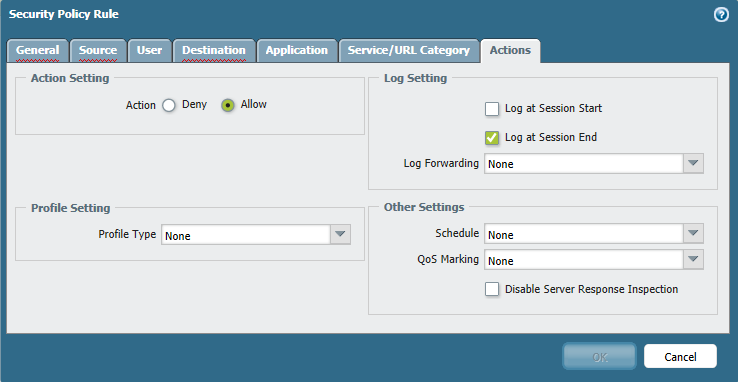

- Action

总共包含四部分内容:

- 本条策略的行为, 允许还是禁止

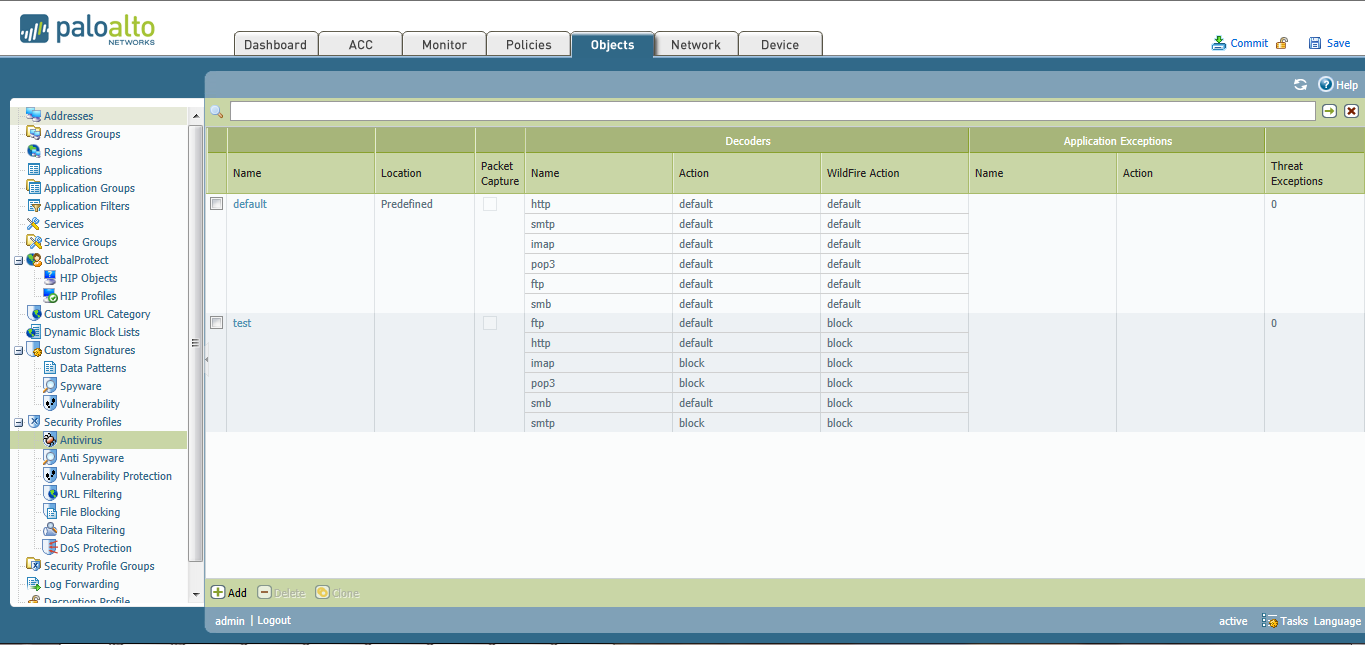

- Object->Security Profile

是否添加profile功能, 默认none. IPS功能(Antivirus防病毒Profile, Vulnerability Protection缺陷和漏洞保护profile), Anti-Spyware防间谍软件profile, 文件传输类型限制profile等等

- 日志配置情况

默认勾选, 会在会话结束后记录日志; 也可以设置Log forwarding发送给指定的Syslog Server - Other Setting 主要包含策略生效时间

根据策略的内容, 我们可以自由定制化相关策略, 基于源目IP地址, 基于用户, 基于端口, 基于Application, 是否防病毒,防间谍, IPS, 数据过滤等等