数据包处理过程

- 初始化数据包–>源Zone和地址匹配–>PBF查询(策略路由)–>目的Zone匹配–>NAT策略评估

- 安全策略预匹配–>检查允许端口–>会话建立

- 应用程序–>检查加密流量–>解密策略–>应用overrid匹配–>NAT策略评估

- 安全策略匹配–>检查安全端口–>检查安全建模

- 弹出数据包–>重新加密–>NAT策略应用–>数据包转发

会话处理

- 查看会话汇总

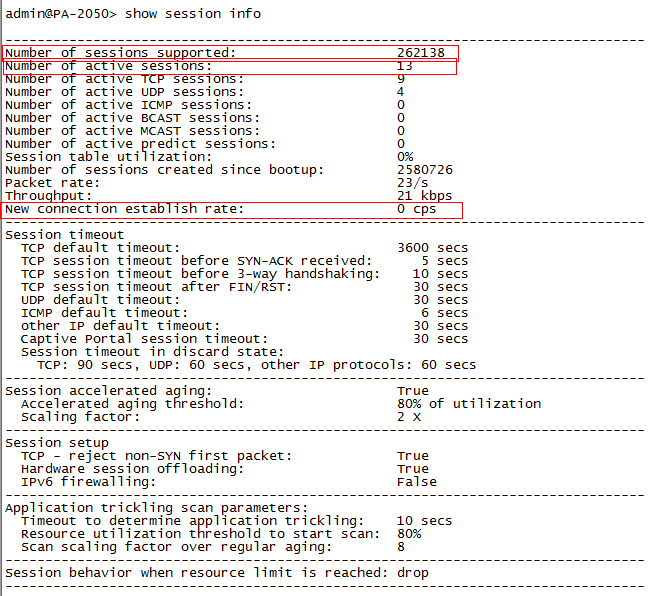

show session info

- 查看会话详情, 根据seesion id进一步查询会话的详细信息

show session id xxxx - 根据源目IP地址, application类型进行查询会话信息

show session all filter source [ip] destination [ip] application [app] 会话过多处理方法

- show session all 检查所有session

- show session id xxx 检查session中是否存在非法流量

如果发现会话数大于设备可支撑的性能, 先发现会话数总数较多的ID, 然后查看该ID是否存在非法流量. 通过Dos保护或者会话限制ID的会话数限制该IP数目

清除会话, 可以根据后面的条件清除指定的会话, 或者清除所有

clear session all (filter source…)- 抓包和过滤

在debug/less或者抓包的时候, 最好把PA的fastpath功能关闭. 这样可以看到更完整的报文.1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24# 关闭fastpath命令

set deviceconfig setting session offload no

set session offload no

# 创建过滤规则

debug dataplane packet-diag set filter match source x.x.x.x destination x.x.x.x

# 开启过滤规则

debug dataplane packet-diag set filter on

# 配置抓包对象

# 抓取来自接口的流量

debug dataplane packet-diag set capture stage receive file x.pcap

# 抓取地址转换后的流量

debug dataplane packet-diag set capture stage transmit file x.pcap

# 抓取经过防火墙的流量

debug dataplane packet-diag set capture stage filewall file x.pcap

# 全局抓包开关

debug dataplane packet-diag set capture on

# 全局抓包配置

debug dataplane packet-diag show setting

# 关闭抓包

debug dataplane packet-diag set capture off

# 清除所有抓包内容

debug dataplane packet-diag clear all

# 删除文件

delete debug-filter file x.pcap

CPU和内存

- 管理平台CPU和内存

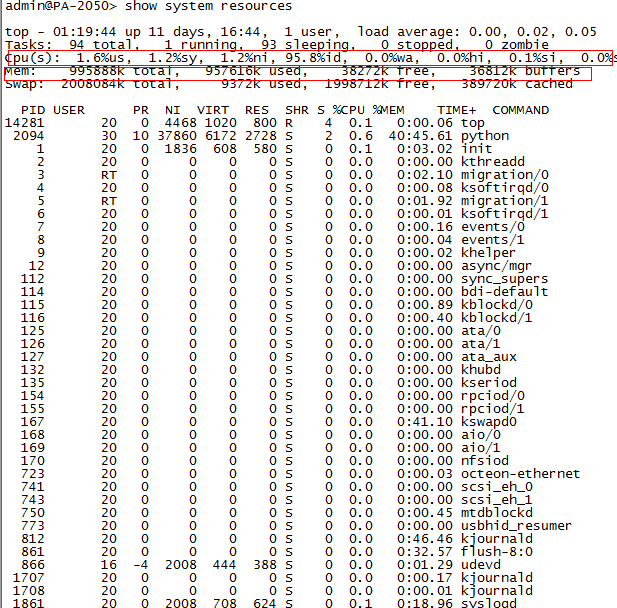

show system resources

如果发现CPU过高可以使用show system resources follow(-l 检查哪个CPU高; -M 检查内存使用率是否高) 检查是哪个应用有问题 - 数据平台CPU和内存

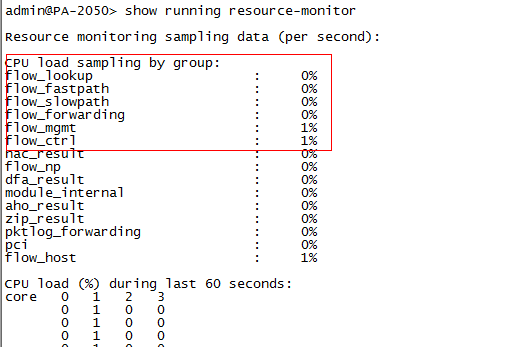

show running rescource-monitor

flow_lookup 检查会话是否存在进程

flow_forwarding 是transmit地址转换进程 - 全局利用率

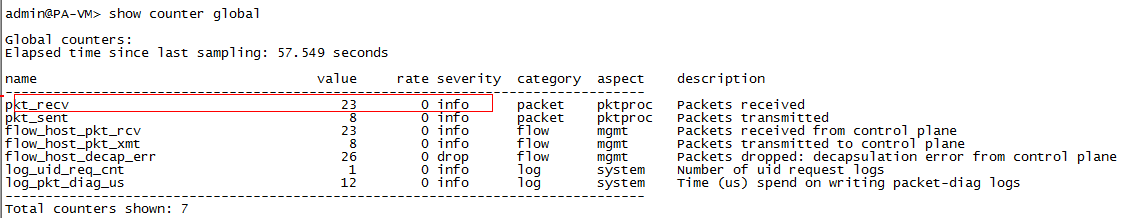

show counter global

Debug和Less

Debug 主要是查看平台信息进而判断故障问题, 类似show命令

Less 管理和查看平台log日志, 在命令行下能看到更消息的log日志信息

- 管理平台Debug和Less

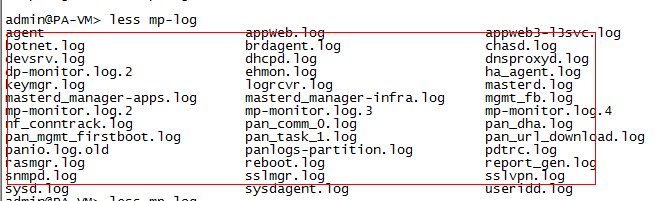

less mp-log

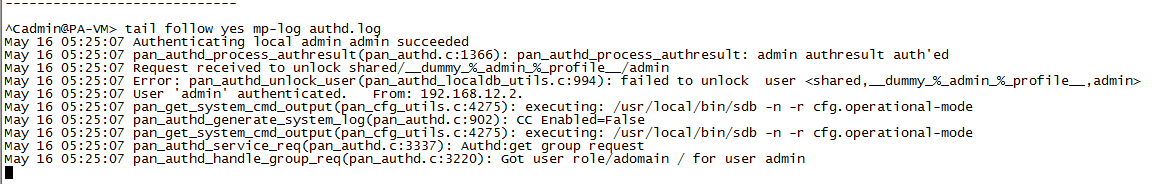

tail follow yes mp-log authd.log 可以实时发现流量信息

- 数据平台Debug和Less

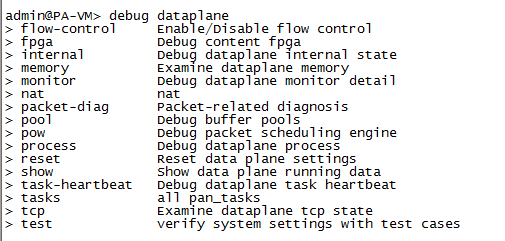

debug dataplane 查看数据平台流量

- 其他

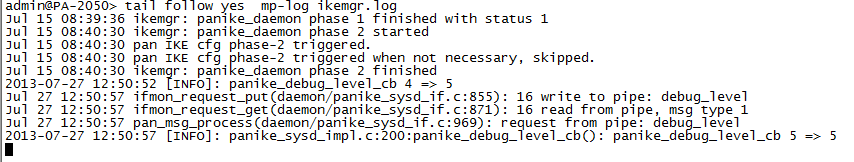

debug ike global on debug

查看VPN ike信息

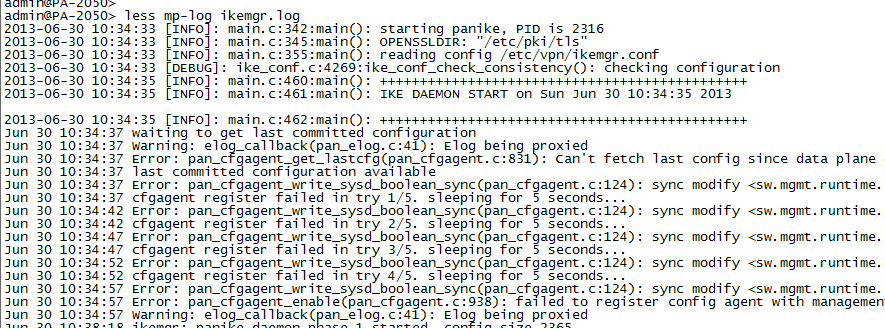

less mp-log ikemgr.log

查看vpn ike 日志信息

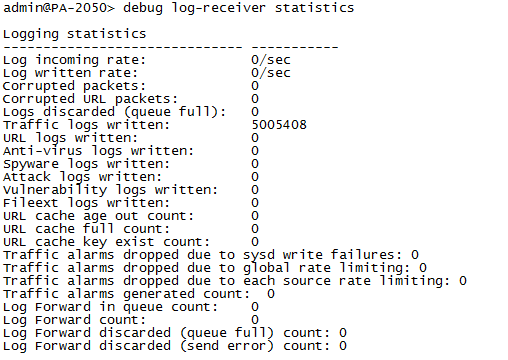

debug log-receiver statistics 查看日志情况

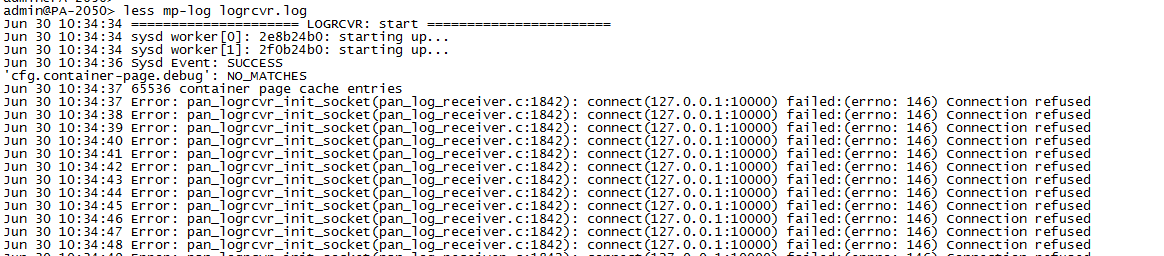

less mp-log logrcvr.log 查看日志缓存情况

硬件异常查看

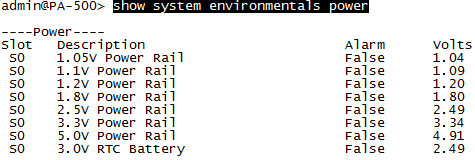

电源状态查看

show system environmentals power

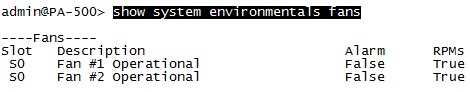

风扇

show system environmentals fans

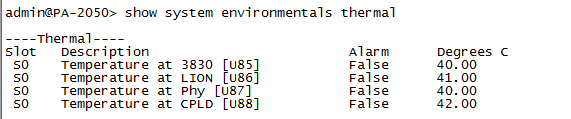

温度

show system environmentals thermal

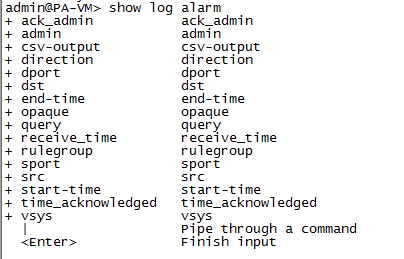

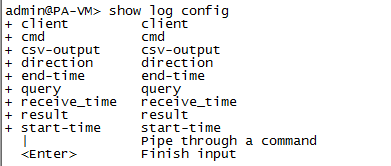

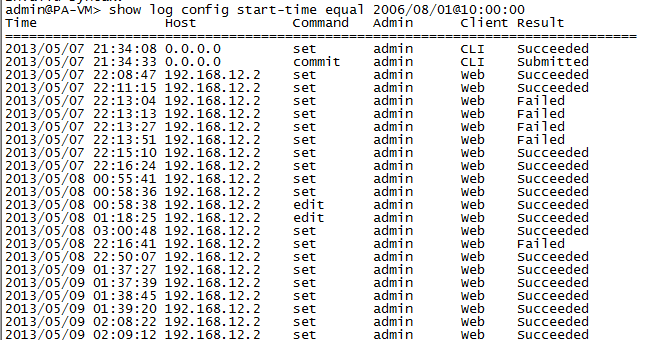

日志查看

- show log alarm

- show log config

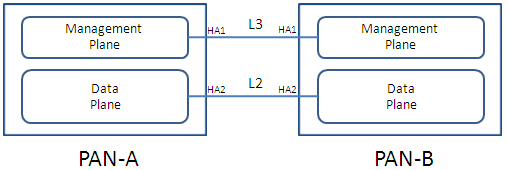

双机热备异常处理

- show high-availability state

查询防火墙HA状态 - show high-availablity all

查询完整HA信息 - show high-availability state-sync

查询HA同步信息 - request high-availability state suspend

手动切换主备, 运行该命令的防火墙会从active/passive 状态切换为暂停状态 - request high-availability state functional

手动恢复防火墙HA

因为PA采用管理层面和数据层面分离的方式, 所以HA要分开维护. HA的状态主要有以下几种:

- Initial—初始化状态, 防火墙发现对等体并进行HA协商之前的状态. 阈值为60s, 超过60s没有发现对等体自动进入active状态

- Active—活跃状态, 防火墙此时能处理所有流量

- Passove—被动状态, 备份主状态防火墙的所有业务流量

- Suspend—暂停状态, 管理员手动暂停

- Non-functional—错误状态, 当防火墙故障时出现

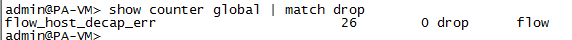

接口丢包

show counter global | match drop

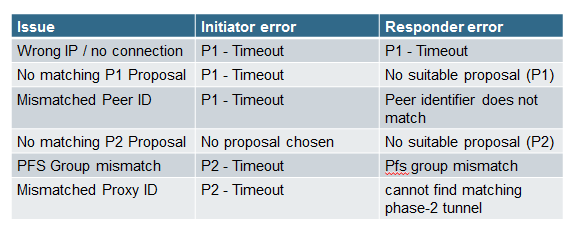

VPN故障

- show vpn flow

查看防火墙加解密状态 - show vpn gateway

查看vpn配置 - show vpn ike-sa

查看一阶段ike-sa - show vpn ipsec-sa

查看二阶段ipsec-sa - show vpn tunnel

查看tunnel配置 - less mp-log ikemgr.log

查看ike日志信息

- Wrong IP: vpn两端使用了错误的公网ip建立vpn

- no matching p1 or p2:vpn两端加解密算法, hash等不匹配

- PFS group mismatch:vpn两端使用不同DH算法

- Mismatched proxy id: vpn两端policy id不一致(通常发生在policy based)

- Mismatched Peer id:vpn两端peer id不一致